La începutul anului trecut, hackerii au compromis serverele Camerei Deputaților printr-un atac ce a inclus tehnici de tipul Living Off The Land (LOTL), reușind astfel să sustragă 300 MB de date. Atacatorii ar fi profitat inclusiv de lipsa actualizărilor critice și de faptul că unele PC-uri rulau încă Windows 7 – un sistem de operare depășit și vulnerabil.

Atacurile LOTL, care exploatează tool-uri native și legitime în sistemul țintă, devin tot mai numeroase și mai greu de detectat, reprezentând un risc major pentru organizații, infrastructuri critice și instituții publice. Situația este agravată de numărul mare de aplicații utilizate în companii, ceea ce extinde mult suprafața de atac. Vestea bună este că Bitdefender a lansat o tehnologie inovativă denumită Bitdefender PHASR (denumirea provine de la Bitdefender GravityZone Proactive Hardening and Attack Surface Reduction) care răspunde punctual la aceste provocări, prin adaptarea securității cibernetice în funcție de comportamentul utilizatorilor, reducerea suprafeței de atac și prevenirea proactivă a amenințărilor.

Ce sunt atacurile Living Off The Land (LOTL)?

Atacurile de tipul Living Off The Land (cunoscute și ca LOL, LOTL, LOLbin, LOLBAS, etc.) se bazează pe utilizarea unor scripturi și biblioteci perfect legitime, deja prezente în sistemul țintă, precum RDP, PowerShell sau WMIC. În alte cazuri, atacatorii abuzează de funcționalități legitime, cum ar fi folosirea certutil.exe pentru a descărca fișiere executabile, evitând astfel detectarea clasică. Aceștia imită activitatea obișnuită a utilizatorilor sau administratorilor.

Deși echipele de securitate cunosc acest tip de atac, rolul său este, din păcate, deseori subestimat. Aproape fiecare incident investigat de Bitdefender – de la ransomware la atacuri APT – include tehnici LOTL. Acestea sunt folosite pentru escaladarea privilegiilor, mișcare laterală în rețea, exfiltrare de date sau distribuirea automată a ransomware-ului. Atacatorii de toate nivelurile le folosesc zilnic, ceea ce face din LOTL o practică standard în operațiunile de hacking din prezent.

Cum și-au câștigat ”popularitatea”?

- Atacurile LOTL au câștigat rapid teren pentru că se bazează pe tool-uri semnate de companii de încredere, precum PsExec de la Microsoft – instrumente care funcționează exact cum au fost concepute, deci nu vor fi corectate prin patch-uri de securitate și nici eliminate. Sunt gratuite, ușor de accesat și învățat, cu documentație la liber. În plus, familiaritatea administratorilor IT cu aceste unelte îi poate transforma, în lipsa altor oportunități de job, în recruții ideali pentru grupări infracționale specializate în ransomware.

- Gândește-te la tehnicile LOTL ca la un briceag elvețian versatil. Cu unelte precum PowerShell, net, copy sau certutil, atacatorii pot face recunoaștere, muta fișiere, exfiltra sau cripta date – totul folosind instrumente deja incluse în Windows. După cum arată și cazul ShrinkLocker, analizat de Bitdefender, uneori nu este nevoie de resurse externe ca să pui o companie complet nefuncțională.

- În plus, atacurile LOTL se camuflează perfect în activități legitime, ocolesc ușor soluțiile clasice de securitate pentru că nu folosesc viruși sau fișiere suspecte, ci comenzi obișnuite, cum ar fi crearea unui task în PowerShell. Echipele de securitate au nevoie de analiză comportamentală și context pentru a le depista, de aceea atacatorii pot rămâne nedepistați pentru perioade lungi, timp în care pot pregăti atacuri ransomware la scară mare.

Bitdefender PHASR: protecție proactivă împotriva LOTL, prin hardening/reducerea suprafeței de atac

Știai că, potrivit datelor Bitdefender, 99% dintre companii au activat Bitsadmin, deși nu îl folosesc niciodată? Totodată, o instalare Windows 11 include nu mai puțin de 133 de Living Off The Land Binaries (LOLBins), care pot fi exploatate de atacatori?

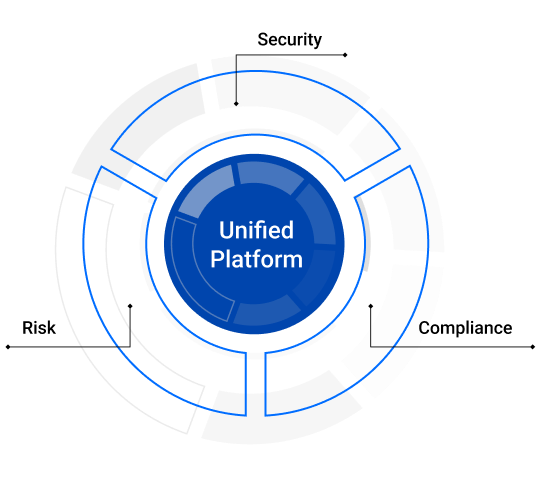

Soluția Bitdefender PHASR, bazată pe platforma unificată de securitate și analiză a riscurilor Bitdefender GravityZone, reduce riscul de atacuri cu 92,8% prin blocarea uneltelor nefolosite de echipele de management, și cu 95,1% prin limitarea uneltelor precum PowerShell doar la acțiuni legitime, protejând astfel sistemele, fără a afecta activitatea normală, potrivit datelor Bitdefender. Totodată, PHASR blochează accesul excesiv la tool-uri legitime utilizate și neutilizate, restricționând acțiunile atipice. Astfel, blochează atacurile în mod proactiv, reducând costurile de securitate și volumul de alerte false, ușurând munca echipelor IT.

Cu ajutorul algoritmilor de Inteligență Artificială, Bitdefender PHASR creează profiluri de risc pentru fiecare combinație utilizator–dispozitiv terminal, după care identifică tool-urile și comportamentele riscante care nu sunt necesare și adaptează măsurile de protecție la nevoile specifice fiecărui utilizator în parte. Soluția depășește modelul tradițional de gestionare a regulilor statice, a excepțiilor și a politicilor granulare, adaptându-se autonom, dinamic, la comportamentele utilizatorilor și la vectorii de amenințare. Analizele Bitdefender arată că, în acest fel, PHASR poate reduce suprafața de atac a angajaților dintr-o organizație cu până la 95%.

Profilurile de risc sunt create într-o fază de învățare de 20-60 de zile (în cazul clienților GravityZone EDR și XDR, învățarea este accelerată și Bitdefender PHASR poate fi utilizată imediat), etapă în care este creată o linie de bază dinamică a activității normale. Etapa de învățare permite, de exemplu, unui utilizator privilegiat să aibă un profil pentru activitățile obișnuite la stația de lucru și un profil separat pentru sarcinile de administrare a serverului.

Alte funcții și beneficii oferite de Bitdefender PHASR, esențiale pentru protecția împotriva atacurilor și tehnicilor LOTL, includ:

- PHASR împiedică atacatorii să folosească același playbook pe mai multe sisteme, pentru că fiecare dispozitiv terminal are setări de securitate personalizate. Astfel, tacticile standard ale atacatorilor devin ineficiente.

- Pentru un control granular, PHASR merge dincolo de deciziile generale de tipul allow/deny tipice instrumentelor de control al aplicațiilor, permițând restricționarea doar a comenzilor riscante sau neobișnuite, cum ar fi cele criptate, dacă nu se potrivesc cu stilul obișnuit de lucru al unui angajat.

- Funcția Smart Clustering grupează automat utilizatorii cu comportamente similare, astfel încât măsurile de reducere a suprafeței de atac să poată fi aplicate rapid și eficient la scară largă.

- Bitdefender PHASR îți arată suprafața de atac și cât de mult scade riscul pentru fiecare acțiune de protecție recomandată. Dashboard-urile clare la nivel de companie îi ajută pe responsabilii de securitate să demonstreze optimizările și să justifice mai ușor bugetele alocate.

- Modul „Autopilot Protection” aplică dinamic recomandările de securitate pe măsură ce se schimbă comportamentele sau apar noi amenințări. Pentru mai mult control, administratorii pot opta și pentru modul „Direct Control”, aplicând manual recomandările dorite.

- PHASR se instalează rapid și ușor, mai ales pentru clienții GravityZone, fiind integrată nativ în platformă. În doar câteva minute de la activare, începe să identifice riscuri nejustificate.

Soluția Bitdefender GravityZone PHASR este disponibilă ca licență suplimentară pentru pachetele GravityZone Enterprise și MDR. Pentru mai multe informații despre GravityZone, citește articolul „Bitdefender GravityZone, platformă profesională care ajută la respectarea legii securității cibernetice”.

Pentru mai multe detalii despre Bitdefender PHASR ne poți contacta la adresa bitdefender@nod.ro

Like Us

Like Us Follow Us

Follow Us